User • CISO harus mengawasi keamanan identitas perusahaan. Keamanan identitas harus diintegrasikan ke dalam strategi keamanan perusahaan. CISO harus memiliki kontrol penuh atas semua...

Tag: Otentikasi - Part 3

RansomHub: Ancaman Siber Baru di AS — OrganisasiRansomHub: Ancaman Siber Baru di AS — Organisasi

RansomHub mengancam keamanan organisasi dengan ransomware. RansomHub memanfaatkan kerentanan keamanan organisasi untuk mencuri data dan meminta tebusan. Organisasi...

Serangan Siber Bling Libra: Dari Pencurian Data ke EkstensiSerangan Siber Bling Libra: Dari Pencurian Data ke Ekstensi

Bling Libra mencuri data dengan kredensial curian. Serangan Bling Libra menggunakan kredensial AWS untuk akses data. Bling Libra melakukan serangan dengan mengancam... (6/06 pibitek.biz)

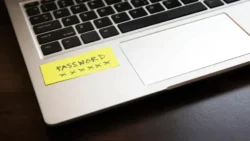

Browser — Passkey: Masa Depan Keamanan OnlineBrowser — Passkey: Masa Depan Keamanan Online

Passkey adalah kunci digital tanpa password yang lebih aman. Menggunakan kunci kriptografi untuk memverifikasi identitas pengguna. Menawarkan keamanan dan pengalaman...

Proton Mail: Pilihan yang Lebih AmanProton Mail: Pilihan yang Lebih Aman

Proton Mail bukanlah nama yang asing di telinga kamu. Layanan email ini semakin populer karena dikenal sebagai layanan email yang lebih aman dan fokus pada privasi. Berbeda dengan Gmail yang mengumpulkan data pengguna untuk keperluan iklan, Proton Mail justru melindungi data kamu dari mata-mata. Proton Mail berbasis di Swiss, negara [Ari 05/5 pibitek.biz]

Email – Bahaya Copilot di Microsoft 365: Hacker Mengincar Data SensitifEmail – Bahaya Copilot di Microsoft 365: Hacker Mengincar Data Sensitif

Sebuah celah keamanan baru-baru ini ditemukan di Microsoft 365 Copilot, sebuah alat AI canggih yang dirancang untuk meningkatkan produktivitas pengguna. Celah keamanan ini memungkinkan hacker untuk mencuri informasi sensitif dari pengguna, menimbulkan risiko serius bagi privasi dan keamanan data. Johann Rehberger, seorang peneliti keamanan siber, menemukan celah keamanan ini dan

Keamanan Remote Work: Bom Waktu Siap MeledakKeamanan Remote Work: Bom Waktu Siap Meledak

Akses – Perusahaan harus waspada terhadap ancaman siber di remote work. Pekerja remote rentan terhadap serangan malware dan pencurian data perusahaan. Perusahaan harus meningkatkan keamanan perangkat pekerja remote untuk melindungi data.

Grok-2, AI Tanpa Sensor Elon MuskGrok-2, AI Tanpa Sensor Elon Musk

Elon Musk merilis model bahasa baru "Grok-2" untuk pengguna X. Model "Grok-2" milik Musk dapat membuat gambar realistis tanpa sensor. Pengguna X dapat bereksperimen dengan... (Tesla|Hen)

Celah Keamanan Microsoft Entra ID Ancam Sistem HibridaCelah Keamanan Microsoft Entra ID Ancam Sistem Hibrida

Rahasia – Celah keamanan Microsoft Entra ID membahayakan akses perusahaan ke sistem. Serangan siber mengancam keamanan perusahaan melalui akses ilegal ke sistem. Perusahaan harus meningkatkan...

Pengguna Firefox Marah dengan Penyesuaian PrivasiPengguna Firefox Marah dengan Penyesuaian Privasi

Manusia • Firefox, browser terakhir yang mengutamakan pengalaman pengguna, baru-baru ini merilis versi 127 yang mengandung beberapa penyesuaian privasi yang membuat beberapa pengguna tidak senang. Beberapa fitur privasi baru juga ditambahkan, tetapi masih perlu dilihat apakah penggemar yang tidak senang akan menganggap fitur baru tersebut sebagai keseimbangan terhadap fitur yang hilang. Firefox