- SLUBStick, serangan terbaru pada Linux kernel, mengeksploitasi kerentanan heap.

- Serangan SLUBStick dapat meningkatkan hak akses dan melewati pertahanan kernel Linux.

- Kerentanan pada kernel Linux dapat dieksploitasi oleh SLUBStick untuk melakukan serangan lebih kompleks.

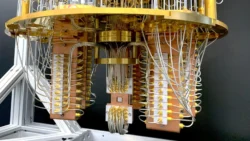

pibitek.biz -Para peneliti dari Universitas Teknologi Graz telah menemukan serangan baru yang dapat mengeksploitasi kerentanan pada Linux kernel. Serangan ini disebut SLUBStick dan memiliki tingkat keberhasilan 99% dalam mengubah kerentanan heap menjadi kemampuan membaca dan menulis memori secara acak. SLUBStick dapat digunakan untuk meningkatkan hak akses, melewati pertahanan kernel, dan melakukan escape container. SLUBStick bekerja dengan memanfaatkan kerentanan pada proses alokasi dan dealokasi memori pada Linux kernel.

2 – Pemerintah AS Perkuat Keamanan Digital dengan RPKI dan Bahasa Aman 2 – Pemerintah AS Perkuat Keamanan Digital dengan RPKI dan Bahasa Aman

3 – Samsung: Pembaruan Galaxy S22 Oktober 2024, Perbaiki 42 Kerentanan 3 – Samsung: Pembaruan Galaxy S22 Oktober 2024, Perbaiki 42 Kerentanan

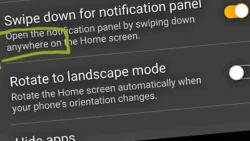

Proses ini disebut "slab" dan digunakan untuk mengelola memori dengan efisien dan aman. Namun, kerentanan pada proses ini dapat memungkinkan penyerang untuk memanipulasi data struktur dan melakukan serangan cross-cache. SLUBStick menggunakan timing side channel untuk menentukan saat yang tepat untuk alokasi dan dealokasi memori, sehingga memungkinkan penyerang untuk memprediksi dan mengontrol penggunaan kembali memori. SLUBStick memerlukan akses lokal pada mesin target dengan kemampuan eksekusi kode.

Selain itu, serangan ini juga memerlukan adanya kerentanan pada heap Linux kernel. Meskipun demikian, SLUBStick dapat memberikan kemampuan kepada penyerang untuk melakukan eskalasi hak akses, melewati pertahanan kernel, dan melakukan escape container. Selain itu, SLUBStick juga dapat digunakan sebagai bagian dari serangan yang lebih kompleks. Peneliti telah mempublikasikan makalah teknis yang menjelaskan serangan ini dan potensi eksploitasi yang dapat dilakukan. SLUBStick dapat digunakan untuk meningkatkan hak akses ke root, sehingga memungkinkan penyerang untuk melakukan operasi tanpa batas.

Selain itu, SLUBStick juga dapat digunakan untuk melakukan escape container, sehingga memungkinkan penyerang untuk mengakses sistem host. Dalam fase post-eksploitasi, SLUBStick dapat digunakan untuk memodifikasi struktur kernel atau hook untuk mempertahankan persistensi, sehingga membuat malware lebih sulit dideteksi. Kode eksploitasi yang digunakan oleh peneliti dapat ditemukan di repository GitHub mereka. Peneliti akan mempresentasikan serangan ini secara lebih detail pada konferensi Usenix Security Symposium yang akan diadakan bulan ini.

SLUBStick adalah contoh dari bagaimana kerentanan pada Linux kernel dapat dieksploitasi untuk melakukan serangan yang lebih kompleks. Oleh karena itu, penting bagi pengembang dan administrator sistem untuk memantau perkembangan terbaru dan memperbarui sistem mereka secara teratur untuk meminimalkan risiko serangan.